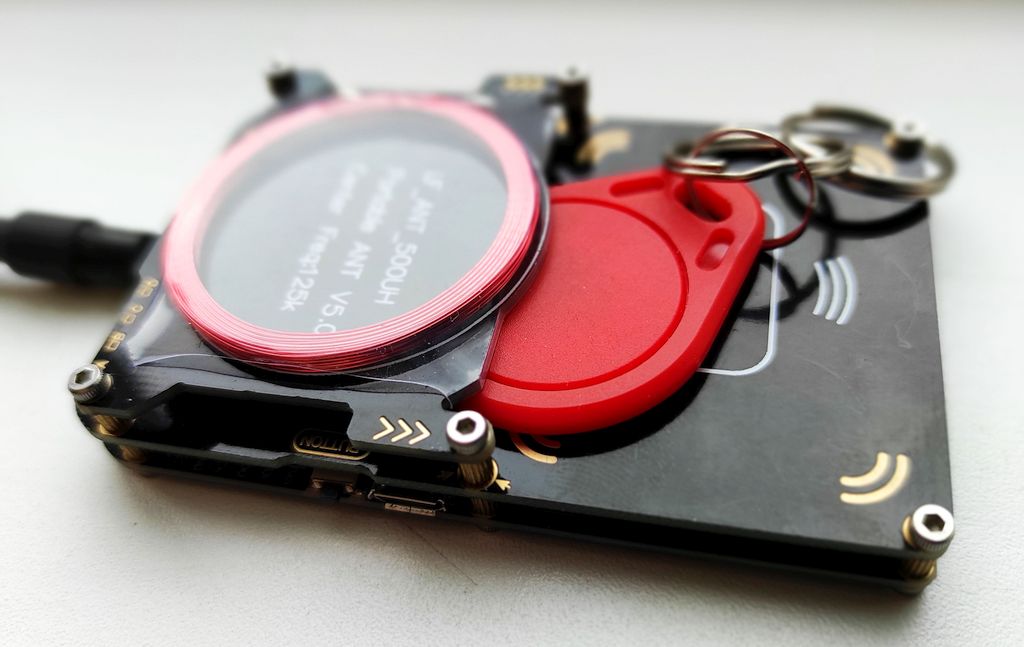

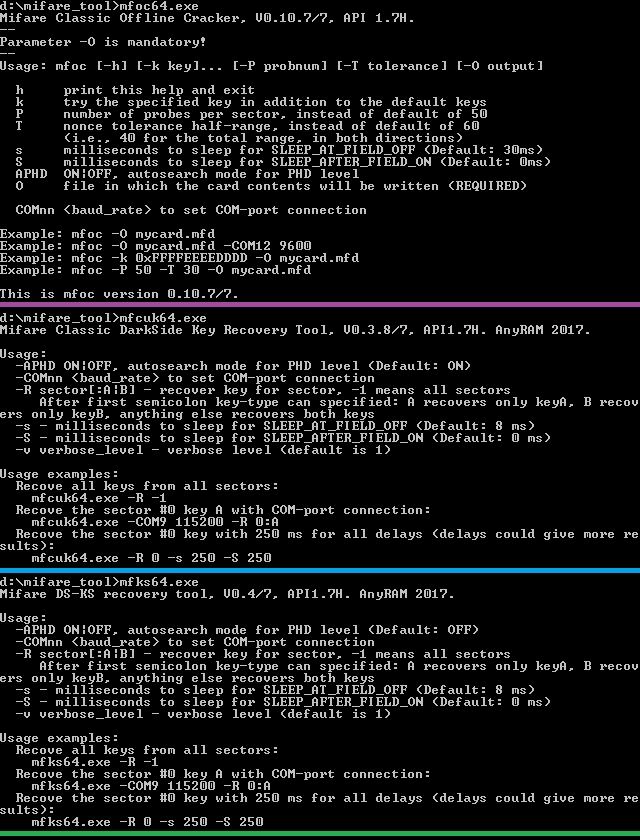

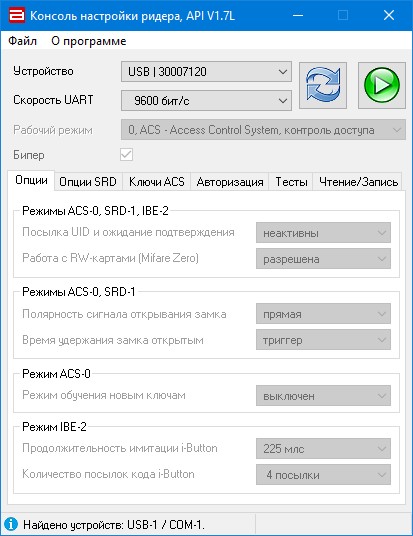

Тут случай случился, из серии «не было бы счастья, да несчастье помогло» 🙂 Потерялся пропуск от офиса, но сохранился UID, и до конца рабочего дня надо было сделать копию пропуска, чтобы избежать объяснялок об учёте рабочего времени охране. Казалось бы, любой «ключник» делает дубликат карты E-Marine на щелчок пальцев, однако, по циферкам UID местные ключники ничего создать не могут — вот, продали пару болванок по цене «готового изделия», в которую самим надо записать UID утерянного пропуска.